O współczesnym Internecie da się powiedzieć wszystko poza tym, że jesteśmy w nim anonimowi. Przy każdym naszym ruchu – wpisaniu poszukiwanej frazy w wyszukiwarkę, odwiedzeniu konkretnej witryny, sprawdzeniu skrzynki pocztowej czy wysłaniu wiadomości – sieć gromadzi o nas ogromne ilości danych. Są one wykorzystywane między innymi w celach marketingowych; wszyscy dobrze wiemy, że obecnie wystarczy zaledwie chwilowe zainteresowanie jakimś tematem żeby bardzo szybko zacząć otrzymywać związane z nim reklamy.

Udostępnij!

Wiele osób nie ma zaufania do tej widoczności i obawia się związanych z nią konsekwencji, takich jak zbieranie prywatnych informacji, śledzenie życia osobistego, szpiegostwo oraz inwigilacja przez różnych ludzi o złych zamiarach. Chęć zapewnienia sobie anonimowości skłania do wyboru określonych rozwiązań, które pomagają ją utrzymać, w tym między innymi przeglądarek TOR.

Jak działa przeglądarka TOR?

TOR, czyli The Onion Reuter (sieć cebulowa) to sieć komputerowa stworzona w laboratoriach amerykańskiej marynarki wojennej z myślą o ochronie stosowanych danych wywiadowczych. Anonimowość korzystających z TOR użytkowników jest osiągana za pomocą tak zwanego trasowania cebulowego; wysyłane wiadomości są szyfrowane warstwowo, na podobieństwo warstw cebuli. Sieć składa się z tysięcy serwerów, które przy otwieraniu stron wykorzystywane są w różnej kolejności, dzięki czemu zmieniają się adresy IP w sesjach i administrator witryny nie jest w stanie rozpoznać prawdziwego pochodzenia. Każdy następujący w łańcuchu serwer proxy otrzymuje zaszyfrowane dane, rozszyfrowuje je i szyfruje ponownie dla następnego. Dane nie docierają do odbiorcy najprostszą drogą tylko „na około” po przejściu przez kilka pośrednich serwerów. Kiedy zamkniemy stronę i postanowimy wejść na nią jeszcze raz, ścieżka połączenia z serwerem będzie zupełnie inna – wybierana losowo. Losowanie odbywa się co dziesięć minut, dzięki czemu nawet w przypadku próby inwigilacji kilku serwerów na ścieżce, wykrycie kto porusza się po sieci jest prawie niemożliwe. Skuteczność tej metody nie jest co prawda stuprocentowa, ale i tak pozwala w ogromnym stopniu zagwarantować niewidoczność dla obserwujących ruch w sieci.

Jak korzystać z przeglądarki TOR?

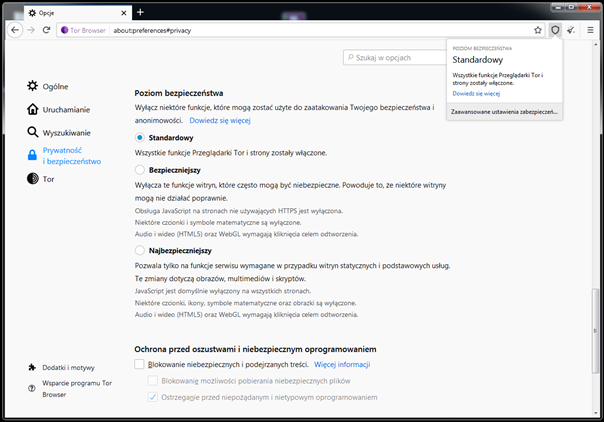

Z perspektywy zwyczajnego użytkownika, TOR to po prostu rodzaj przeglądarki, która na dodatek w swoim wyglądzie niczym nie różni się od powszechnie znanego Firefoxa – interfejs i obsługa są identyczne i nawet sam plik również nazywa się firefox.exe. Przeglądarkę można pobrać ze strony www.torproject.org. Jest ona dostępna w języku polskim i posiada wersje na różne systemy operacyjne – Windowsa, Maca i Linux. Nie zapisuje historii przeglądania ani używanych haseł i przy uruchamianiu automatycznie łączy się z siecią. Stopień ochrony prywatności można samodzielnie określić w ustawieniach – domyślny poziom bezpieczeństwa jest „standardowy” – czyli tylko nieco lepszy od zwykłego korzystania z Internetu, w grę wchodzą jednak również poziom „bezpieczniejszy” oraz „najbezpieczniejszy” na którym działają już wszystkie możliwe zabezpieczenia.

W ustawieniach prywatności można także wyłączyć wszystkie wtyczki przeglądarki w rodzaju Flasha oraz ciasteczka firm trzecich. Po włączeniu wyszukiwarki Google możemy łatwo się przekonać, że szyfrowanie przeszło przez wiele węzłów, często bowiem wyszukiwarka pokaże się nam w obcej wersji językowej. Oznacza to, że ostatni wybrany losowo serwer znajduje się w takim a nie innym państwie. Trzeba pamiętać, że proces anonimizacji poważnie zwalnia szybkość przepływu danych, dlatego niestety na dłuższą metę korzystanie z przeglądarek TOR jest dosyć niewygodne; wyświetlanie witryn, pobieranie plików, oglądanie plików graficznych, odtwarzanie video i wszelkie inne sieciowe czynności zajmują po prostu wiele czasu.

Fakty i mity

Tak jak często dzieje się z różnymi innowacyjnymi wynalazkami, również wokół TOR narosły pewne nie do końca prawdziwe legendy. Wielu osobom omawiane w tym artykule narzędzie kojarzy się z mrocznymi, nielegalnymi celami i wykorzystywaniem anonimowości przy uzyskiwaniu dostępu do różnego rodzaju zakazanych treści. Jak w każdej legendzie, i tutaj tkwi pewne ziarnko prawdy. Faktycznie, TOR bywa używany przez przestępców, którzy w ten sposób chronią się przed karnymi konsekwencjami swoich czynów. Medialne doniesienia informują nas o handlarzach narkotykami i bronią bądź pedofilach stosujących TOR, mówi się o tzw. dark necie, który jest nieosiągalny z poziomu zwyczajnych łącz i przeglądarek.

To wszystko prawda, nie zapominajmy jednak, że sieć TOR pozostaje całkowicie legalna i przeznaczona do zupełnie zgodnych z prawem oraz etyką działań gdy potrzebna jest ochrona przed potencjalnymi obserwatorami. TOR pełni ważną rolę między innymi dla zabezpieczających swoją pracę dziennikarzy śledczych, ale również – a może nawet przede wszystkim – dla działaczy opozycyjnych, a także po prostu zwykłych ludzi w pozbawionych wolności słowa i blokujących Internet krajach niedemokratycznych. Można zaryzykować stwierdzenie, że istnieją miejsca, w których to właśnie zapewniający anonimowy dostęp do sieci TOR stanowi okno na świat oraz powiew elementarnej swobody. Oczywiście sytuacje kiedy narzędzie to może okazać się nam potrzebne nie muszą być aż tak ekstremalne – czasami zwyczajnie chcemy zapewnić sobie ochronę przed różnymi inwigilatorami czy hakerami. Wiedza o tym co i jak powinno się wtedy zrobić może się nie raz przydać, warto więc ją zdobyć i oswoić się z „cebulową” siecią.