| Lokalizacja | Termin | Cena | Wybierz | |

|---|---|---|---|---|

|

{{place.city}}

{{ event_pack_item.event_details.education_center.name }}

???

|

{{place.date}}

({{ event_pack_item.product_details.product_informations.code }} / {{ event_pack_item.product_details.product_informations.name }})

{{ altkomDateFormatMoment(event_pack_item.event_details.startdate, event_pack_item.event_details.enddate) }}

???

|

|

|

|

| Skontaktuj się z nami | ||||

| Dostępne terminy: | ||||

| DISTANCE LEARNING | 2024-05-20 - 2024-05-23 | |||

| DISTANCE LEARNING | 2024-06-17 - 2024-06-20 | |||

| DISTANCE LEARNING | 2024-07-15 - 2024-07-18 | |||

| DISTANCE LEARNING | 2024-08-19 - 2024-08-22 | |||

| DISTANCE LEARNING | 2024-09-17 - 2024-09-20 | |||

| DISTANCE LEARNING | 2024-10-08 - 2024-10-11 | |||

| DISTANCE LEARNING | 2024-11-05 - 2024-11-08 | |||

| DISTANCE LEARNING | 2024-12-03 - 2024-12-06 | |||

| Lokalizacja i termin do uzgodnienia |  |

|

||

-

Liczba miejsc (dostępnych: {{ basketAddItem.free_seats}})

{{ basketAddItem.city }}

{{ basketAddItem.date }}

Liczba miejsc xxxxxxxxxx

Żeby dowiedzieć się, czy dane szkolenie będzie realizowane stacjonarnie skontaktuj się ze swoim Opiekunem lub zadaj pytanie przez Formularz kontaktowy

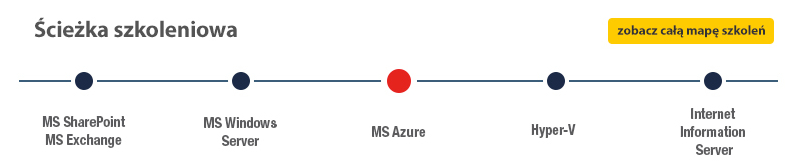

Autoryzowane szkolenie Microsoft Security Operations Analyst SC-200 szkolenie w formule Distance Learning.

Docelowa grupa odbiorców:

-

Administrator

-

Specjalista IT

-

Specjalista ds. bezpieczeństwa

-

Inżynier ds. bezpieczeństwa

Wywiad: 15 minut z ekspertem z tematyki Microsoft Azure:

Wywiad: 15 minut z ekspertem z tematyki bezpieczeństwa usług chmurowych Microsoft 365:

Przeznaczenie szkolenia

Szkolenie skierowane do osób, które są zainteresowane poznaniem czym jest:

-

Konfiguracja Microsoft Azure Sentinel

-

Zarządzanie Azure Defender

-

Zarządzanie Microsoft 365 Defender

-

Korzystanie z Kusto Query Language

Microsoft Security Operations Analyst współpracuje z różnymi działami organizacji w celu zabezpieczenia systemów informatycznych. Ich celem jest zmniejszenie ryzyka organizacyjnego poprzez:

-

szybkie korygowanie aktywnych ataków w środowisku,

-

doradzanie w zakresie doskonalenia praktyk ochrony przed zagrożeniami

-

kierowanie naruszeń polityk organizacyjnych do odpowiednich interesariuszy.

Obowiązki obejmują zarządzanie zagrożeniami, monitorowanie i reagowanie przy użyciu różnych rozwiązań zabezpieczających w całym środowisku. Rola przede wszystkim bada, reaguje i poszukuje zagrożeń przy użyciu Microsoft Azure Sentinel, Azure Defender, Microsoft 365 Defender i produktów zabezpieczających innych firm. Ponieważ Security Operations Analyst używa wyników operacyjnych tych narzędzi, są one również kluczowym interesariuszem w konfiguracji i wdrażaniu tych technologii.

Konfiguracja Microsoft Azure Sentinel

Zarządzanie Azure Defender

Zarządzanie Microsoft 365 Defender

Korzystanie z Kusto Query Language

szybkie korygowanie aktywnych ataków w środowisku,

doradzanie w zakresie doskonalenia praktyk ochrony przed zagrożeniami

kierowanie naruszeń polityk organizacyjnych do odpowiednich interesariuszy.

Korzyści wynikające z ukończenia szkolenia

-

Wyjaśnij, w jaki sposób program Microsoft Defender for Endpoint może korygować ryzyko w Twoim środowisku

-

Utwórz środowisko Microsoft Defender for Endpoint

-

Skonfiguruj reguły redukcji powierzchni ataku na urządzeniach z systemem Windows 10

-

Wykonuj działania na urządzeniu za pomocą usługi Microsoft Defender for Endpoint

-

Zbadaj domeny i adresy IP w Microsoft Defender for Endpoint

-

Zbadaj konta użytkowników w Microsoft Defender for Endpoint

-

Skonfiguruj ustawienia alertów w Microsoft Defender for Endpoint

-

Wyjaśnij, jak ewoluuje krajobraz zagrożeń

-

Przeprowadź zaawansowane polowanie w usłudze Microsoft 365 Defender

-

Zarządzaj incydentami w usłudze Microsoft 365 Defender

-

Wyjaśnij, w jaki sposób program Microsoft Defender for Identity może korygować ryzyko w Twoim środowisku.

-

Zbadaj alerty DLP w Microsoft Cloud App Security

-

Wyjaśnij rodzaje działań, które możesz podjąć w przypadku zarządzania ryzykiem wewnętrznym.

-

Skonfiguruj automatyczne udostępnianie w usłudze Azure Defender

-

Napraw alerty w usłudze Azure Defender

-

Konstruuj instrukcje KQL

-

Filtruj wyszukiwania na podstawie czasu zdarzenia, wagi, domeny i innych istotnych danych za pomocą KQL

-

Wyodrębnij dane z nieustrukturyzowanych pól łańcuchowych za pomocą języka KQL

-

Zarządzaj obszarem roboczym Azure Sentinel

-

Użyj języka KQL, aby uzyskać dostęp do listy obserwowanych na platformie Azure Sentinel

-

Zarządzaj wskaźnikami zagrożeń na platformie Azure Sentinel

-

Wyjaśnij różnice w łączniku Common Event Format i Syslog w usłudze Azure Sentinel

-

Połącz maszyny wirtualne Azure Windows z platformą Azure Sentinel

-

Skonfiguruj agenta Log Analytics do zbierania zdarzeń Sysmon

-

Utwórz nowe reguły analityczne i zapytania za pomocą kreatora reguł analitycznych

-

Utwórz poradnik, aby zautomatyzować reakcję na incydent

-

Użyj zapytań do polowania na zagrożenia

-

Obserwuj zagrożenia w czasie dzięki transmisji na żywo

Dowiedz się, jak badać zagrożenia, odpowiadać na nie i polować na nie za pomocą platformy Microsoft Azure Sentinel, Azure Defender i Microsoft 365 Defender. Na tym kursie dowiesz się, jak ograniczać cyberzagrożenia za pomocą tych technologii. W szczególności skonfigurujesz i użyjesz Azure Sentinel, a także użyjesz języka Kusto Query Language (KQL) do wykrywania, analizy i raportowania. Kurs został zaprojektowany dla osób, które pracują na stanowisku Security.

Wyjaśnij, w jaki sposób program Microsoft Defender for Endpoint może korygować ryzyko w Twoim środowisku

Utwórz środowisko Microsoft Defender for Endpoint

Skonfiguruj reguły redukcji powierzchni ataku na urządzeniach z systemem Windows 10

Wykonuj działania na urządzeniu za pomocą usługi Microsoft Defender for Endpoint

Zbadaj domeny i adresy IP w Microsoft Defender for Endpoint

Zbadaj konta użytkowników w Microsoft Defender for Endpoint

Skonfiguruj ustawienia alertów w Microsoft Defender for Endpoint

Wyjaśnij, jak ewoluuje krajobraz zagrożeń

Przeprowadź zaawansowane polowanie w usłudze Microsoft 365 Defender

Zarządzaj incydentami w usłudze Microsoft 365 Defender

Wyjaśnij, w jaki sposób program Microsoft Defender for Identity może korygować ryzyko w Twoim środowisku.

Zbadaj alerty DLP w Microsoft Cloud App Security

Wyjaśnij rodzaje działań, które możesz podjąć w przypadku zarządzania ryzykiem wewnętrznym.

Skonfiguruj automatyczne udostępnianie w usłudze Azure Defender

Napraw alerty w usłudze Azure Defender

Konstruuj instrukcje KQL

Filtruj wyszukiwania na podstawie czasu zdarzenia, wagi, domeny i innych istotnych danych za pomocą KQL

Wyodrębnij dane z nieustrukturyzowanych pól łańcuchowych za pomocą języka KQL

Zarządzaj obszarem roboczym Azure Sentinel

Użyj języka KQL, aby uzyskać dostęp do listy obserwowanych na platformie Azure Sentinel

Zarządzaj wskaźnikami zagrożeń na platformie Azure Sentinel

Wyjaśnij różnice w łączniku Common Event Format i Syslog w usłudze Azure Sentinel

Połącz maszyny wirtualne Azure Windows z platformą Azure Sentinel

Skonfiguruj agenta Log Analytics do zbierania zdarzeń Sysmon

Utwórz nowe reguły analityczne i zapytania za pomocą kreatora reguł analitycznych

Utwórz poradnik, aby zautomatyzować reakcję na incydent

Użyj zapytań do polowania na zagrożenia

Obserwuj zagrożenia w czasie dzięki transmisji na żywo

Metoda egzaminowania

Egzamin w formie on-line. Zapis na stronie https://home.pearsonvue.com/Clients/Microsoft.aspx

Oczekiwane przygotowanie słuchaczy

-

Podstawowa znajomość platformy Microsoft 365

-

Podstawowa wiedza na temat produktów firmy Microsoft związanych z zabezpieczeniami, zgodnością i tożsamością

-

Średnio zaawansowana znajomość systemu Windows 10

-

Znajomość usług platformy Azure, w szczególności Azure SQL Database i Azure Storage

-

Znajomość maszyn wirtualnych platformy Azure i sieci wirtualnych

-

Podstawowe rozumienie koncepcji skryptowych

-

Umiejętność korzystania z anglojęzycznych materiałów

Podstawowa znajomość platformy Microsoft 365

Podstawowa wiedza na temat produktów firmy Microsoft związanych z zabezpieczeniami, zgodnością i tożsamością

Średnio zaawansowana znajomość systemu Windows 10

Znajomość usług platformy Azure, w szczególności Azure SQL Database i Azure Storage

Znajomość maszyn wirtualnych platformy Azure i sieci wirtualnych

Podstawowe rozumienie koncepcji skryptowych

Umiejętność korzystania z anglojęzycznych materiałów

Dla zwiększenia komfortu pracy oraz efektywności szkolenia zalecamy skorzystanie z dodatkowego ekranu. Brak dodatkowego ekranu nie jest przeciwwskazaniem do udziału w szkoleniu, ale w znaczący sposób wpływa na komfort pracy podczas zajęć.

Informacje oraz wymagania dotyczące uczestniczenia w szkoleniach w formule zdalnej dostępne na: https://www.altkomakademia.pl/distance-learning/#FAQ

Język szkolenia

-

Szkolenie: polski

-

Materiały: angielski

Szkolenie: polski

Materiały: angielski

Szkolenie obejmuje

* podręcznik w formie elektronicznej dostępny na platformie:

https://learn.microsoft.com/pl-pl/training/

* dostęp do portalu słuchacza Altkom Akademii

Metoda szkolenia:

-

teoria

-

dema

-

labolatoria indywidualne

-

50% teoria

-

50% praktyka

* dostęp do portalu słuchacza Altkom Akademii

teoria

dema

labolatoria indywidualne

50% teoria

50% praktyka

Po kursie SC-200 można przystąpić do certyfikowanego egzaminu: w autoryzowanym centrum egzaminancyjnym, online będąc monitorowanym przez zewnętrznego egzaminatora.Szczegóły na https://docs.microsoft.com/en-us/learn/certifications/exams/sc-200

AGENDA SZKOLENIA

Ścieżka szkoleniowa 01: Ogranicz zagrożenia za pomocą usługi Microsoft 365 Defender

-

Wprowadzenie do ochrony przed zagrożeniami na platformie Microsoft 365

-

Ogranicz incydenty za pomocą usługi Microsoft 365 Defender

-

Eliminuj zagrożenia za pomocą usługi Microsoft Defender dla usługi Office 365

-

Microsoft Defender dla tożsamości

-

Chroń swoje tożsamości za pomocą usługi Azure AD Identity Protection

-

Microsoft Defender dla aplikacji w chmurze

-

Reaguj na alerty zapobiegania utracie danych przy użyciu Microsoft 365

-

Zarządzaj ryzykiem wewnętrznym na platformie Microsoft 365

Ścieżka szkoleniowa 02: Ogranicz zagrożenia za pomocą usługi Microsoft Defender dla punktów końcowych

-

Chroń się przed zagrożeniami za pomocą usługi Microsoft Defender dla punktów końcowych

-

Wdróż środowisko usługi Microsoft Defender dla punktów końcowych

-

Implementuj ulepszenia zabezpieczeń systemu Windows

-

Wykonaj badania urządzeń

-

Wykonaj czynności na urządzeniu

-

Przeprowadzaj dochodzenia w sprawie dowodów i podmiotów

-

Konfiguruj i zarządzaj automatyzacją

-

Skonfiguruj alerty i wykrycia

-

Wykorzystaj zarządzanie zagrożeniami i lukami w zabezpieczeniach

Ścieżka szkoleniowa 03 — ograniczaj zagrożenia za pomocą usługi Microsoft Defender for Cloud

-

Zaplanuj ochronę obciążeń w chmurze przy użyciu usługi Microsoft Defender for Cloud

-

Połącz zasoby platformy Azure z usługą Microsoft Defender for Cloud

-

Połącz zasoby spoza platformy Azure z usługą Microsoft Defender for Cloud

-

Zarządzaj stanem bezpieczeństwa w chmurze

-

Zabezpieczenia obciążeń w usłudze Microsoft Defender for Cloud

-

Koryguj alerty zabezpieczeń za pomocą usługi Microsoft Defender for Cloud

Ścieżka szkoleniowa 04 — Tworzenie zapytań dla Microsoft Sentinel przy użyciu języka Kusto Query Language

-

Skonstruuj instrukcje KQL dla Microsoft Sentinel

-

Analizuj wyniki zapytań za pomocą KQL

-

Twórz wielotabelowe zestawienia przy użyciu języka KQL

-

Praca z danymi łańcuchowymi przy użyciu instrukcji KQL

Ścieżka szkoleniowa 05 — Skonfiguruj swoje środowisko Microsoft Sentinel

-

Wprowadzenie do Microsoft Sentinel

-

Twórz i zarządzaj obszarami roboczymi Microsoft Sentinel

-

Dzienniki zapytań w Microsoft Sentinel

-

Użyj list obserwacyjnych w Microsoft Sentinel

-

Wykorzystaj analizę zagrożeń w Microsoft Sentinel

Ścieżka szkoleniowa 06 — Połącz dzienniki z Microsoft Sentinel

-

Połącz dane z Microsoft Sentinel za pomocą łączników danych

-

Połącz usługi Microsoft z Microsoft Sentinel

-

Połącz Microsoft 365 Defender z Microsoft Sentinel

-

Połącz hosty Windows z Microsoft Sentinel

-

Połącz dzienniki Common Event Format z Microsoft Sentinel

-

Połącz źródła danych syslog z Microsoft Sentinel

-

Połącz wskaźniki zagrożeń z Microsoft Sentinel

Ścieżka szkoleniowa 07 — Twórz wykrywanie i prowadź dochodzenia przy użyciu programu Microsoft Sentinel

-

Wykrywanie zagrożeń za pomocą analiz Microsoft Sentinel

-

Automatyzacja w Microsoft Sentinel

-

Reaguj na zagrożenia za pomocą podręczników Microsoft Sentinel

-

Zarządzanie incydentami bezpieczeństwa w Microsoft Sentinel

-

Analityka behawioralna jednostek w Microsoft Sentinel

-

Normalizacja danych w Microsoft Sentinel

-

Wykonuj zapytania, wizualizuj i monitoruj dane w Microsoft Sentinel

-

Zarządzaj zawartością w Microsoft Sentinel

Ścieżka szkoleniowa 08 — Polowanie na zagrożenia w Microsoft Sentinel

-

Wyjaśnij koncepcje wykrywania zagrożeń w programie Microsoft Sentinel

-

Polowanie na zagrożenia z Microsoft Sentinel

-

Użyj funkcji wyszukiwania ofert pracy w programie Microsoft Sentinel

-

Poluj na zagrożenia za pomocą notatników w Microsoft Sentinel

Wprowadzenie do ochrony przed zagrożeniami na platformie Microsoft 365

Ogranicz incydenty za pomocą usługi Microsoft 365 Defender

Eliminuj zagrożenia za pomocą usługi Microsoft Defender dla usługi Office 365

Microsoft Defender dla tożsamości

Chroń swoje tożsamości za pomocą usługi Azure AD Identity Protection

Microsoft Defender dla aplikacji w chmurze

Reaguj na alerty zapobiegania utracie danych przy użyciu Microsoft 365

Zarządzaj ryzykiem wewnętrznym na platformie Microsoft 365

Chroń się przed zagrożeniami za pomocą usługi Microsoft Defender dla punktów końcowych

Wdróż środowisko usługi Microsoft Defender dla punktów końcowych

Implementuj ulepszenia zabezpieczeń systemu Windows

Wykonaj badania urządzeń

Wykonaj czynności na urządzeniu

Przeprowadzaj dochodzenia w sprawie dowodów i podmiotów

Konfiguruj i zarządzaj automatyzacją

Skonfiguruj alerty i wykrycia

Wykorzystaj zarządzanie zagrożeniami i lukami w zabezpieczeniach

Zaplanuj ochronę obciążeń w chmurze przy użyciu usługi Microsoft Defender for Cloud

Połącz zasoby platformy Azure z usługą Microsoft Defender for Cloud

Połącz zasoby spoza platformy Azure z usługą Microsoft Defender for Cloud

Zarządzaj stanem bezpieczeństwa w chmurze

Zabezpieczenia obciążeń w usłudze Microsoft Defender for Cloud

Koryguj alerty zabezpieczeń za pomocą usługi Microsoft Defender for Cloud

Skonstruuj instrukcje KQL dla Microsoft Sentinel

Analizuj wyniki zapytań za pomocą KQL

Twórz wielotabelowe zestawienia przy użyciu języka KQL

Praca z danymi łańcuchowymi przy użyciu instrukcji KQL

Wprowadzenie do Microsoft Sentinel

Twórz i zarządzaj obszarami roboczymi Microsoft Sentinel

Dzienniki zapytań w Microsoft Sentinel

Użyj list obserwacyjnych w Microsoft Sentinel

Wykorzystaj analizę zagrożeń w Microsoft Sentinel

Połącz dane z Microsoft Sentinel za pomocą łączników danych

Połącz usługi Microsoft z Microsoft Sentinel

Połącz Microsoft 365 Defender z Microsoft Sentinel

Połącz hosty Windows z Microsoft Sentinel

Połącz dzienniki Common Event Format z Microsoft Sentinel

Połącz źródła danych syslog z Microsoft Sentinel

Połącz wskaźniki zagrożeń z Microsoft Sentinel

Wykrywanie zagrożeń za pomocą analiz Microsoft Sentinel

Automatyzacja w Microsoft Sentinel

Reaguj na zagrożenia za pomocą podręczników Microsoft Sentinel

Zarządzanie incydentami bezpieczeństwa w Microsoft Sentinel

Analityka behawioralna jednostek w Microsoft Sentinel

Normalizacja danych w Microsoft Sentinel

Wykonuj zapytania, wizualizuj i monitoruj dane w Microsoft Sentinel

Zarządzaj zawartością w Microsoft Sentinel

Wyjaśnij koncepcje wykrywania zagrożeń w programie Microsoft Sentinel

Polowanie na zagrożenia z Microsoft Sentinel

Użyj funkcji wyszukiwania ofert pracy w programie Microsoft Sentinel

Poluj na zagrożenia za pomocą notatników w Microsoft Sentinel

Kod szkolenia

SC-200 / PL DL 4d

Pobierz PDF

FORMULARZ KONTAKTOWY

Microsoft Security Operations Analyst

(SC-200

/ PL DL 4d)

Cena promocyjna od:

Cena netto

2800 PLN

+ vat

(3444 PLN

brutto

)

1. os.

Tryb szkolenia:

Distance Learning

Termin:

20-05-2024

Czas trwania:

4

dni (ilość godzin:

28)

Zadaj pytanie o szkolenie

Poziom

IntermediateAdvanced

IntermediateAdvanced

Polecane szkolenia

Microsoft Cybersecurity Architect

Kod szkolenia: PL DL 4d

Kod szkolenia: PL DL 4d

Bezpieczeństwo systemu Windows 10

Kod szkolenia: PL DL 2d

Kod szkolenia: PL DL 2d

Administering Information Protection and Compliance in Microsoft 365

Kod szkolenia: PL DL 3d

Kod szkolenia: PL DL 3d

Bezpieczeństwo systemu Windows 11

Kod szkolenia: PL DL 2d

Kod szkolenia: PL DL 2d

Bezpieczeństwo systemów w domenie Active Directory Windows Server 2016 w połączeniu z Windows 10

Kod szkolenia: PL DL 5d

Kod szkolenia: PL DL 5d

Microsoft Cybersecurity Architect

Kod szkolenia: PL DL 4d

Kod szkolenia: PL DL 4d

Bezpieczeństwo systemów w domenie Active Directory Windows Server 2016 w połączeniu z Windows 10

Kod szkolenia: PL DL 5d

Kod szkolenia: PL DL 5d

Administering Information Protection and Compliance in Microsoft 365

Kod szkolenia: PL DL 3d

Kod szkolenia: PL DL 3d

Bezpieczeństwo systemu Windows 11

Kod szkolenia: PL DL 2d

Kod szkolenia: PL DL 2d

Bezpieczeństwo systemów w domenie Active Directory Windows Server 2022 w połączeniu z Windows 11

Kod szkolenia: PL DL 5d

Kod szkolenia: PL DL 5d

Securing Windows Server 2016

Kod szkolenia: PL DL 5d

Kod szkolenia: PL DL 5d

Bezpieczeństwo systemu Windows 10

Kod szkolenia: PL DL 2d

Kod szkolenia: PL DL 2d

Securing Windows Server 2016

Kod szkolenia: PL DL 5d

Kod szkolenia: PL DL 5d