Do czego służy mechanizm SR-IOV i jak z niego skorzystać na hoście maszyn wirtualnych KVM?

Jaką ma wydajność i w czym jest lepszy, a w czym gorszy od virt-net?

Do czego służy mechanizm SR-IOV i jak z niego skorzystać na hoście maszyn wirtualnych KVM?

Jaką ma wydajność i w czym jest lepszy, a w czym gorszy od virt-net?

Witam,

przedstawię Panu odpowiedź na przykładzie Hyper-V - myślę, że identycznie działa to pod KVM.

Otóż SR-IOV jest "przybiciem" fizycznego interfejsu, np. sieciowego, do danej maszyny wirtualnej, dzięki temu omija się stos wirtualnego przełącznika, a co za tym idzie pasmo przełącznika/interfejsu nie jest kolejkowane i obsługiwane wraz z innymi wirtualkami, czyli szybciej i z mniejszym czasem dostępu odbywa się komunikacja.

Reasumując - o ile dla sieci/przełącznika wirtualnego będą zdefiniowane gotowe regułki filtrowania, o tyle przy SR-IOV należy mieć poprawkę, że traktujemy to, jako osobny interfejs. Zatem będzie szybciej, ale należy pamiętać o dodatkowej definicji np. Firewalla.

Odnośnie samej wydajności poprzez SR-IOV, uzyskujemy praktycznie takie same osiągi, jak przy niezwirtualizowanym środowisku.

Część Pana pytania powinien wyjaśnić obrazek z tego linku (w zakresie realizacji SR-IOV):

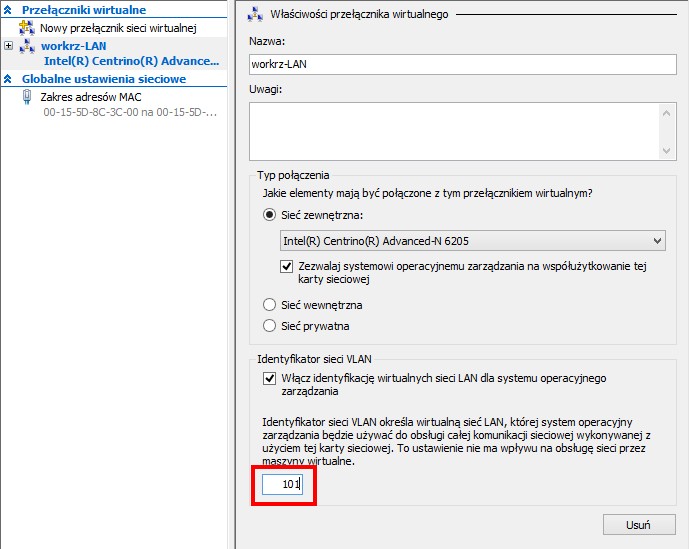

Ponadto na etapie definicji przełącznika wirtualnego można określić, do jakiego VLAN-a będzie on przynależał:

O ile maszyny wirtualne przy wykorzystaniu sieci wewnętrznej będą się komunikowały po wirtualnym switchu, to komunikację pomiędzy VLAN-ami, to już raczej routerem należy rozwiązać. Podobnie przy SR-IOV, który jak wspomniałem omija wirtualnego switcha.